Índice

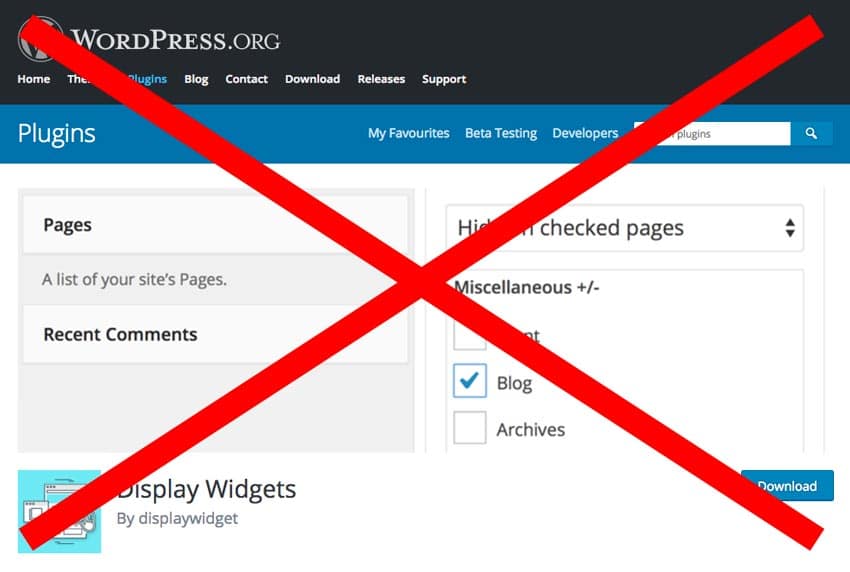

O plugin Display Widget carrega em seu código um backdoor que permite que os proprietários do plugin acessem e injetem conteúdo em seu site.

Caso seu WordPress ainda utilize o Display Widgets, plugin utilizado para customizar os widgets mostrados de acordo com a localização do usuário, remova-o imediatamente, pois as últimas três versões do plugin continham códigos maliciosos que permitiam aos seus autores (isso mesmo, seus autores) passarem pela autenticação de seu site sem precisarem inserir usuário e senha. Eles usaram esses códigos maliciosos, conhecidos como backdoors, para publicarem spam em sites rodando seu plugin.

Durante os últimos três meses estranhamente o plugin foi removido e readicionado ao repositório do WordPress.org em um total de 4 vezes, o que chamou a atenção dos usuários e profissionais de segurança (inclusive quem possuía o plugin de segurança WordFence e o Display Widgets instalados no mesmo WP, foi alertado sobre cada uma essas remoções do repositório oficial, já que esse é um dos recursos padrões do plugin.

Como tudo ocorreu?

21/06

O criador do Display Widget vendeu o plugin a um usuário conhecido como “displaywidget”, através dos fóruns do próprio WordPress. E no dia 21 de junho o novo dono do plugin lançou uma nova versão (2.6.0).

22/06

Um dia depois do lançamento da versão 2.6.0, David Law, um consultor de SEO, mandou um email para o WordPress.org informando-os que o plugin Display Widgets estava inserindo códigos adicionais de servidores externos nos sites WordPress que o possuíam instalado. O plugin estava baixando um grande banco de dados de geolocalização, com quase 40mb, do servidor do seu autor, o que não é permitido no repositório oficial do WordPress.

23/06

No dia 23 de junho os time do WordPress removeu o plugin do repositório, já que ele infringia as regras conectando-se com um servido privado para fazer o download acima citado.

30/06

Sete dias depois foi lançada a versão 2.6.1 do plugin. Esta versão continha um arquivo chamado geolocation.php, o qual, apesar de ninguém ter percebido, continha um código malicioso que permitia aos seus autores postarem links e conteúdos em qualquer site que tivesse o plugin Display Widgets rodando, além de poder também adicionar novos conteúdos e links e remover os existentes. Além disso os usuários e administradores do site não tomavam conhecimento desses conteúdos, já que o próprio backdoor os escondia. Nesta mesma data, David Law, novamente contatou o time do WordPress informando-os que o plugin estava mantendo informações sobre visitas de cada site em um servidor externo, o que implicava em infringência de privacidade.

01/07

Nesta data, um dia após ter recebido a informação de David, o time do WordPress novamente excluiu o plugin de seu repositório.

06/07

Em 6 de julho foi lançada a versão 2.6.2 do mesmo plugin e novamente foi incluído o mesmo código malicioso que não foi notado por ninguém. Esta versão incluiu uma mudança a qual desativava por padrão os logs de visitas e permitia que esta opção fosse ligada e desligada pelo usuário. David interviu mais uma vez informando ao time do WordPress que em sua opinião isso não era suficiente, porém o time do WP discordou dele e manteve o plugin.

23/07

Passadas cercas de duas semanas, outro usuário, Calvin Ngan, reportou ao WP que o plugin Display Widgets estava injetando conteúdo de spam em seu site. Ele incluiu um link do resultado do Google que mostrava que um link de spam vindo de seu site havia sido indexado pelo buscador e era proveniente de um código malicioso do arquivo geolocation.php. Este link não podia ser visto no site, mas somente em seu banco de dados, na tabela wp_options.

24/07

Um dia depois o WordPress.org removeu o plugin pela terceira vez, acatando a denúncia de Calvin.

02/09

Mais de um mês depois os donos do plugin lançaram a versão 2.6.3 que incluía o mesmo código malicioso no arquivo geolocation.php, porém com uma pequena correção, mas que não comprometia sua funcionalidade, o que deixou claro que os autores sabiam muito bem o que estavam fazendo.

07/09

Já no dia 7 de setembro um usuário do WordPress.org reportou, no fórum de suporte do próprio plugin, que links indesejados foram injetados em seu site sem seu conhecimento e/ou autorização.

08/09

O autor o respondeu um dia depois dizendo: “Obrigado por nos avisar. Sim, a última atualização resolveu esse problema. Você precisa limpar seu cache e atualizar o plugin para a sua última versão. Como eu mencionei no chancelog (tópico que informa as mudanças em um aplicativo de uma versão para a outra), eu pedi a um amigo para rever o código e ele me deu um relatório completo. Você pode dar uma olhada na tabela wp_options por resquícios e se não encontrar nada lá significa que está tudo ok.” Minutos depois uma outra resposta, agora com erros de gramática grosseiros, enviou uma nova resposta: “Olá, o outro admin aqui. Infelizmente a adição da geolocalização deixou o software vulnerável a ter sua falha explorada se usada em conjunto com outros plugins populares. O último update resolveu a vulnerabilidade. Uma simples limpeza no cache e na tabela wo_options (se afetada) deve remover totalmente os links. Novamente lhe peço desculpas. Nós calculamos que cerca de 100 sites foram comprometidos. Obrigado. DW”.

Algumas observações contradizendo os comentários: O código malicioso não é uma falha em si, é um backdoor que permite ao autor acessar o site alvo e publicar conteúdo usando o plugin; O segundo postador disse que cerca de 100 sites foram comprometidos, porém partindo do princípio que todos os WP rodando as versões 2.6.0 a 2.6.3 possuem o backdoor e considerando o templo entre os lançamentos dessas versões, estima-se que cerca de 200.000 pessoas tem esse plugin instalado.

Ainda em 08/09 o plugin foi removido pela quarta vez do repositório do WordPress.org. Desta vez esperamos que seja permanente.

–

Os donos do plugin foram identificados como donos do site http://wpdevs.co.uk/ que diz em sua homepage comprar plugins antigos, que precisam de alguma atenção e updates, e ainda informa que possui outros 33 plugins em operação, totalizando 34. Porém um profissional da empresa, que responde pelo nome de Kevin Danna, desconversou ao ser questionado sobre quais são os outros 33 plugins, o que talvez indique que essa informação não proceda.

Há indícios de que pelo menos um dos donos não seja americano, pelos erros grosseiros da língua nas comunicações. E pelo fato dele omitir vários artigos nas frases, há suspeitas dele ser russo, já que os russos costumam cometer esse tipo de erro.

Fontes: WordPress.org e WordFence.

Deseja uma análise completa da segurança de seu site ou deseja apenas protegê-lo? Entre em contato conosco e solicite uma cotação. Somos especialistas em segurança de WordPress, com mais de 10 anos de experiência.

Hi FerramentasSEO.club,

I saw you tweeting about wordpress and thought you might be interested in my new plugin WP Tag Machine and just for $2.

With WP Tag Machine you can 100s of Top Google Rankings Without Building Any Backlinks…

See how it works: https://goo.gl/ZjvrTN

Keep making great stuff!

Thanks, friend! I don’t buy nulled plugins.